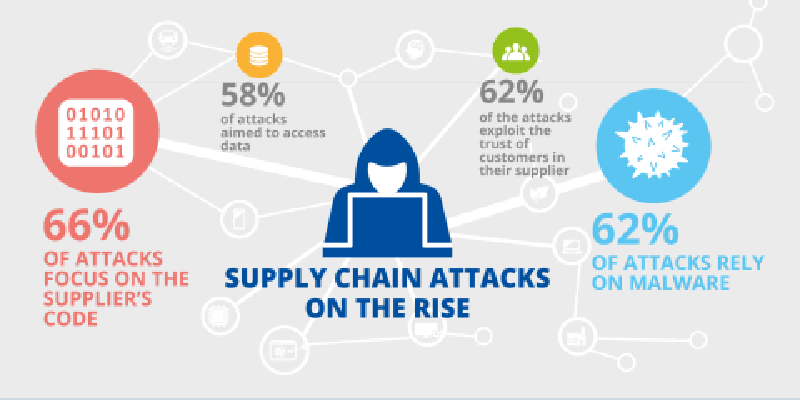

حمله زنجیره تامین (Supply Chain Attacks) در دنیای ارزهای دیجیتال، روشی موذیانه است که در آن هکرها به جای نفوذ مستقیم به یک پروژه، به اجزای واسط و زیرساخت های شخص ثالث مورد استفاده آن مانند کتابخانه های کد منبع باز، APIها یا ابزارهای توسعه حمله می کنند. مشابه آلوده شدن مواد اولیه یک رستوران معتبر، این حمله می تواند اعتماد، امنیت و دارایی های یک پلتفرم کریپتویی را بدون اینکه خطایی از خود پروژه سر زده باشد، به خطر اندازد. برای درک کامل سازوکار، تأثیرات و راه های مقابله با این تهدید فزاینده در اکوسیستم کریپتو، در ادامه این مطلب با ما همراه شوید.

حمله زنجیره تامین چیست؟

حمله زنجیره تامین (Supply Chain Attacks) در فضای کریپتو، یک تهدید غیرمستقیم است که در آن مهاجمان، مؤلفه های شخص ثالث مورد اعتماد پروژه ها مانند کتابخانه های کد متن باز، API ها یا SDK ها را هدف قرار می دهند. با نفوذ به این بخش های حیاتی اما خارج از کنترل مستقیم تیم های توسعه، مهاجمان می توانند کد مخرب را تزریق کنند؛ برای مثال، یک کتابخانه پراستفاده در حوزه دیفای را به گونه ای تغییر دهند که کلیدهای خصوصی کاربران را استخراج یا مسیر تراکنش ها را منحرف کند. وابستگی گسترده اکوسیستم بلاک چین به نرم افزارهای متن باز و ادغام با سرویس های خارجی، آن را به طور ویژه ای در برابر این حملات آسیب پذیر می سازد.

مهاجمان اغلب نقاط ورودی ضعیفی مانند بسته های منتشر شده در مخازن عمومی (مثل NPM یا PyPI) یا فرآیندهای بروزرسانی سخت افزار را هدف می گیرند. یک روش رایج، انتشار نسخه ای سالم از کد در پلتفرمی مانند گیت هاب برای جلب اعتماد توسعه دهندگان، هم زمان با توزیع نسخه ای آلوده در مخازن بسته هاست. این رویکرد می تواند کیف پول های سخت افزاری، اوراکل های داده یا حتی کلیدهای توسعه قراردادهای هوشمند را به خطر انداخته و منجر به سرقت دارایی ها یا تخریب کامل یک پروژه شود، بدون آنکه خطای مستقیمی از سوی تیم اصلی سر زده باشد.

روش حمله زنجیره تامین در ارزهای دیجیتال چگونه است؟

حمله زنجیره تامین در ارزهای دیجیتال معمولاً از شش مرحله کلیدی عبور می کنند. ابتدا مهاجمان یک مؤلفه شخص ثالث پرکاربرد مانند یک کتابخانه متن باز، SDK یا ماژول کیف پول را شناسایی کرده و آن را با تزریق کد مخرب یا انتشار یک بسته جعلی آلوده می کنند. در مرحله بعد، توسعه دهندگان یا پلتفرم ها به طور ناآگاهانه این مؤلفه آلوده را در پروژه خود ادغام می کنند. وابستگی گسترده به ابزارهای خودکار و مخازن عمومی باعث می شود این آلودگی به سرعت و پیش از تشخیص گسترش یابد.

هنگامی که مؤلفه آلوده در یک محیط عملیاتی اجرا می شود، کد مخرب فعال می گردد و اقداماتی نظیر سرقت کلیدهای خصوصی، انحراف تراکنش ها یا دستکاری داده های حیاتی را انجام می دهد. به دلیل ماهیت وابستگی های زنجیره ای، چنین حمله ای می تواند به سرعت ده ها یا صدها پروژه و کاربر را آلوده کند و خسارتی گسترده و هم زمان وارد نماید. کشف این حملات اغلب با تأخیر و پس از وقوع خسارت های مالی قابل توجه صورت می پذیرد. ماهیت غیرمتمرکز و غیرقابل بازگشت تراکنش های بلاک چین، ردیابی مهاجمان و بازیابی دارایی های سرقت شده را بسیار دشوار می سازد.

نکته قابل تأمل، استفاده مهاجمان از کانال های ارتباطی مانند ربات های تلگرام برای دریافت داده های سرقت شده (نظیر کلیدهای API یا عبارت های بازیابی) است. این روش نه تنها ردپای آنها را کاهش می دهد، بلکه سرعت خروج اطلاعات را افزایش می دهد و به همین دلیل نام تلگرام در گزارش های متعدد هک های ارزهای دیجیتال به چشم می خورد.

بررسی حملات مخرب زنجیره تامین در پروژه های کریپتویی

در سال 2024، حملات زنجیره تأمین با هدف سرقت دارایی های کریپتویی به شکل چشمگیری بر مخازن نرم افزارهای متن باز (OSS) متمرکز شدند. بر اساس گزارش شرکت امنیتی Reversing Labs، مهاجمان عمدتاً دو مخزن اصلی NPM (برای اکوسیستم جاوا اسکریپت) و PyPI (برای پایتون) را مورد هدف قرار دادند، که به طور گسترده توسط توسعه دهندگان پروژه های بلاک چینی استفاده می شوند. در مجموع 23 کمپین حمله شناسایی شد که 14 مورد در NPM و 9 مورد در PyPI متمرکز بودند و هدف آنها فریب توسعه دهندگان برای نصب بسته های آلوده به جای بسته های معتبر بود.

این حملات از نظر پیچیدگی متنوع بودند و از تکنیک های ساده ای مانند تایپواسکواتینگ یعنی انتشار بسته های مخرب با نام هایی مشابه بسته های محبوب برای گمراه کردن کاربران تا روش های پیشرفته تر را در بر میگرفتند. چنین حملاتی خطر قابل توجهی برای اکوسیستم کریپتو ایجاد می کنند زیرا آلودگی از طریق یک وابستگی مشترک می تواند به سرعت در بین پروژه های متعدد پخش شده و منجر به سرقت داده ها یا دارایی های دیجیتال شود.

معرفی نمونه هایی از حمله زنجیره تامین

1. در آوریل 2025، یک حمله زنجیره تامین علیه کتابخانه پایتونی محبوب Bitcoinlib رخ داد، جایی که مهاجمان با استفاده از تاکتیک تایپواسکواتینگ، بسته های مخربی به نام های bitcoinlibdbfix و bitcoinlib-dev را در مخزن PyPI منتشر کردند. این بسته ها با جایگزینی ابزار خط فرمان قانونی clw با یک نسخه مخرب، اقدام به سرقت کلیدهای خصوصی و آدرس های کیف پول کاربران می کردند و اطلاعات سرقت شده را برای مهاجمان ارسال می نمودند. شناسایی این حمله توسط الگوریتم های یادگیری ماشین صورت گرفت و به وضوح نشان داد که چگونه وابستگی به مخازن عمومی بدون راستی آزمایی دقیق می تواند منجر به خسارات مالی مستقیم و گسترده شود.

2. در سپتامبر 2024، بسته ای به نام aiocpa در مخزن PyPI به عنوان یک کلاینت معتبر برای Crypto Pay API منتشر شد و به تدریج اعتماد توسعه دهندگان را جلب کرد. با این حال، در نسخه 0.1.13 که در نوامبر همان سال منتشر شد، کد مخربی مخفیانه گنجانده شد که کلیدهای خصوصی و توکن های API کاربران را سرقت کرده و به یک ربات تلگرام ارسال می کرد. هوشمندی این حمله در آن بود که کد مخرب تنها در نسخه منتشر شده در PyPI وجود داشت و در مخزن اصلی گیت هاب مشاهده نمی شد، بنابراین از بررسی های معمول کد عبور کرد. در نهایت، این تهدید توسط ابزارهای مبتنی بر یادگیری ماشین شناسایی و بسته قرنطینه شد که لزوم نظارت مستمر و استفاده از راهکارهای پیشرفته امنیتی در مدیریت وابستگی های نرم افزاری را برجسته می سازد.

3. در یکی از مخرب ترین حمله زنجیره تامین سال 2024، مهاجمان بسته حیاتی و پراستفاده @solana/web3.js که یک کتابخانه جاوا اسکریپتی کلیدی برای تعامل با بلاک چین سولانا است را هدف قرار دادند. آنها با تزریق کد مخرب در نسخههای 1.95.6 و 1.95.7 این بسته، اقدام به سرقت اطلاعات حساس کاربران کردند. با توجه به وابستگی بیش از 3000 پروژه به این کتابخانه و حدود 400 هزار دانلود هفتگی آن، این حمله به سرعت می توانست خسارتی گسترده در کل اکوسیستم سولانا ایجاد کند. این رویداد به وضوح نشان می دهد که حتی معتبرترین و پرکاربردترین مؤلفه های زیرساختی نیز در معرض تهدید هستند و لزوم نظارت امنیتی مستمر بر کل زنجیره وابستگی ها را پررنگ می کند.

نظر بدهید